本記事は退職者 その2 Advent Calendar 2018の17日目の記事です。

adventar.org

色々と落ち着いたので転職エントリなるものを書いてみる。

年末ですしね。Advent Calendarも12月の恒例行事だし、せっかくの機会だし、一度私自身の考えを整理するためにもやってみたかったので便乗します。

2018年9月末Webアプリエンジニアを辞めました。

1ヶ月ニート期間を満喫した後、2018年11月頭よりセキュリティエンジニアとして働いております。

今年は転職を2回行いました。

1社目Web受託会社(2018年3月末退職)→2社目Web受託会社(2018年9月末退職)→サイバーセキュリティ会社という変遷をしたのですが、今回は1社目、2社目はあまり意識せずにWeb業界(受託)からセキュリティ業界への変更として見てもらえればいいかなと思います。

1. なぜ受託のWebアプリエンジニアになったか?

新卒で入社した会社がWebアプリケーションの受託開発をメイン事業としている会社だったからです。

私は大学時代に情報工学を専攻しており、新卒の就職活動でプログラマを志望していました。

情報工学科でしたがプログラムに関する知識はなく、C言語を大学の講義資料のまんま見よう見まねでコピペするような、ダメダメな情報工学科の学生でした。

手に職をつけるという意味では、Webアプリエンジニアはとてもいい選択だと思っております。

私自身一つのことを極めるオタクタイプの人間なので、技術職は向いていたかなと思います。

2. 受託のWebアプリエンジニアになってどうだったか?

とても楽しかったです。

休日に書籍を買って勉強して平日の業務に活かすとか普通にやってました。

そもそもそういうことをやるのがプロとしての姿勢と言われて育ちましたし、

早く一人前になるために私自身納得して業務外での勉強を自主的にやっていました。

仕事として残業もしましたが、よくTwitterで見る毎日終電・土日に出社することが当たり前みたいな大炎上プロジェクトは回避できました。

受託開発会社で良かったなと思った点は、案件ごとに触れられる技術が違うので、色々な技術に触れることができたことです。

自分の肌に合う技術に出会える可能性が高いのは受託開発の良いポイントだなと思っています。

実際に私はRubyに出会えることができましたし、今も一番の得意言語はRubyだと思っています。

また、1社目の会社がとても良い会社であり、技術者としての生き方、勉強の仕方を学びました。私が今技術者として存在していられるのは1社目の会社のおかげです。本当に感謝しております。ありがとうございます。

3. なぜ受託のWebアプリケーションエンジニアを辞めたのか?

理由は2つあります。

自分のやりたいことに向き合ってみたから

1つ目は、キャリアパス、やりたいことを見つめなおした結果です。

現在の私はプロジェクトのマネジメントに興味がありません(きっぱり)。

エンジニアのキャリアパスとして一般的なもの*1にプログラマ→システムエンジニア→プロジェクトマネージャー(以下PM)といったものがあります。

PMになるためには、プログラマなどの技術者として必要な技術とは別のタスク管理力や顧客折衝力、チームビルディングなどの技術が必要になってくるので、今の時点ではPMの勉強をする気が起きませんでした。

だって、技術が楽しいんだもの。

許されるうちは私は技術者として必要とされる技術を追求していきたいです(わがまま)。*2

そこで私が今興味を持っていること、構築したいキャリアを考えた結果、サイバーセキュリティという選択肢が出てきたのです。

受託開発に限界を感じたから

2つ目は受託開発に疑問を持ち始めたからです。

プログラマとして働いていくうちに、CIとか、ユニットテストとか、プログラムを綺麗に書くなどの作業がすごい重要だと気付きました。

ただ受託開発だとお客様理由で「期限」というものがあって、案件を受注した時点で開発する立場からは動かせない絶対的な制約条件がある場合がありました。

本当はプロジェクトとして正常な状態を保ちたいのに、期限という外部的な要因で諦めなければいけない状況にモヤモヤしていました。

上記の理由から受託開発は私の中ではもう限界だったのです。*3*4

4. なぜセキュリティを選んだのか

理由は2つあります。

成長する業界であり求められている人材だから

一つ目は近い将来、伸びる業界だし、求められている人材だからです。

まず、サイバーセキュリティの業界はこれからも絶対に必要な業界です。

理由はインターネットなどのサイバー領域が存在する限り、そのサイバー領域を狙って悪いことを企む輩(クラッカー)がいるからです。

クラッカーがいる限り、サイバーセキュリティに関する仕事は必ず存在します。

また、人材に関してはIPAから下記のようなレポートが出ています。

www.ipa.go.jp

資料によるとセキュリティエンジニアが足りなくなるとのこと。

サイバー攻撃は増える一方であり、人材も足りないのならば、今このタイミングで私もサイバー領域を守る立場になってみようと思った次第です。

目を覚ませ、僕らの世界が何者かに侵略されているぞ!!

情報処理安全確保支援士になったから

2つ目は、情報処理安全確保支援士になったからです。

自己研鑽の一環で大学時代からIPAの試験に挑戦し続けていました。

これからはプログラマとしてもセキュリティは必要だろうなと考えたため、情報処理安全確保支援士に挑戦し、合格、そして登録までしました。

晴れて、情報処理安全確保支援士として名乗れるようになったのですが、セキュリティに関して何ができるかって言われると何もできなかった私がいました。

名刺とかには「情報処理安全確保支援士」って付けられるのに、セキュリティ業務を何もできない、何も経験がないってダサいなと思いました。

それがコンプレックスになりつつあり、こんなコンプレックス持つくらいなら挑戦してみようと考え、思い切ってセキュリティ界隈に飛び込んでみました!*5

5. セキュリティエンジニアになるために頑張ったこと

本を読み漁りました

セキュリティ関係の本を読み漁りました。

情報処理安全確保支援士に挑戦するときに、色々と本は買っていたのでそれの読み直しなども行いました。

年末にも新しく本を買って勉強してみようかなと思います。

セキュリティ技術を学べる塾に行った

情報処理安全確保支援士や本は基本的に座学が中心であり、ハンズオン形式で学べる環境がありませんでした。

しかしググってみたところ、セキュリティ技術を学べるセミナーがいくつかあることがわかりました。

私が発見したところは、毎月受講生を募集しており、タイミングも重なったため運よく翌月からセキュリティ技術を学べるセミナーに週1回参加することができました。

セキュリティ会社に入社するために転職活動をして、面接も経験したのですが、

このセキュリティ技術を学べるセミナーは、好印象に受け取られていた印象です。

何かしら志望している職種を手に入れるために行動できていると、企業側も評価しやすいですよね。

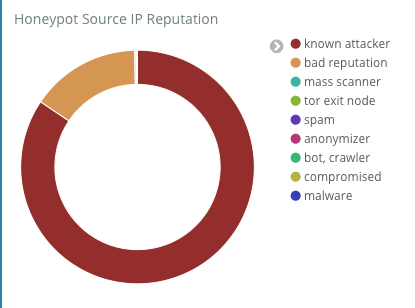

直にサイバーアタックを受けてみたい!と思い植えました。

個人がどのように観察するかによりますが、色々とセキュリティの知見を得ることができているのでとても楽しい勉強教材です。

取得できた脆弱性情報調べたり、ログの見方なんかも勉強しながらログからの情報検知を試しております。

月6,000円くらいの維持費がかかっていますが、自己投資だと思って我慢しております(苦笑

もし良ければ毎週観察日誌書いているので見てみてください。

ultrabirdtech.hatenablog.com

6. 転職活動

少し、転職活動についても触れておきます。

10月の1ヶ月をニート期間として転職活動に勤しみました。

10月に妹の結婚式があり、親族控え室で「今ニートです」と宣告する地獄を経験しましたが、それ以外は充実したニート期間でした。

転職エージェントさんには8月のお盆休みから相談をしており、エンジニアに特化した求人が得意なエージェントさんを活用させていただきました。

最終的に10月中旬には、ご縁のあった企業様から内定をいただき、11月よりセキュリティエンジニアの卵として日々努力しております。

7. セキュリティエンジニアに挑戦してみてどうだったか

まだセキュリティエンジニアの卵として2ヶ月目なのですが、毎日充実した日々を送らせてもらっています。

やはり私自身がどうなりたいかを考えたときに、周囲の環境を変えると言うのはすごい効果がありますね。

周りがセキュリティエンジニア、セキュリティに知見を持っている方々に囲まれているので毎日学びがあり、セキュリティエンジニアを目指す環境としては、とても充実した日々を過ごせています。

また、情報処理安全確保支援士を取得するために勉強した内容がすごい生きてきています。

情報処理安全確保支援士を勉強した時は、大量にセキュリティの知識を詰め込むだけだったのですが、業務の度に点の知識が線で繋がることを実感しております。

そしてすごい意外だったのですがプログラムできるということが、セキュリティエンジニアとしての一つの長所になりつつあります。

プログラムスキルってWebアプリエンジニアとしては当たり前のスキルでしたが、セキュリティエンジニアとしては絶対条件ではないみたいです。

プログラミング最の高ですね。

8.今後の展望

今後は一人前のセキュリティエンジニアを目指して日々精進いたします。

早いうちに情報処理安全確保支援士として名前負けしないような人材になりたい。

そして、目下の目標は30歳までにホワイトハッカーになることです。

漠然とホワイトハッカーというものに憧れております。

2018年の6月にお笑い芸人ハライチさんがMCを務める深夜番組で、ホワイトハッカーに色々聞いてみるという回がありました。

それを見ていたら「ハッカーって私でも目指せるのかなぁ・・・」と思ってしまったんですね。

だって、ハッカーって技術職の最高峰の職位みたいな感じがして、とてもかっこいいじゃないですか!(知らんがな)

2社目の受託開発会社に転職して数ヶ月経った6月頃色々と仕事が辛い時期にさしかかっていて、やりたいことができない時期がありました。

凄いもどかしくて「なんで今辛い思いしているのだろう」、「人生ってやりたいことをやっていいんだよな」と思いつめていました。

大学時代の友人に「子供の頃からの夢だったバスの運転手になった友人」とか「マッサージ業界で新風を巻き起こそうとしている友人」がいるのですが、そんな彼らをみたいたら、夢や目標もなくただ仕事をしている私ってなんなんだろうなと思い、どうせだったらやりたいことをやろうと行動した次第です。

そんな「やりたいことをやることが大事」という、人生を生きる上で一番大事なことに気づかせてくれた2社目の会社にも、とても感謝しております。ありがとうございます。

これからもホワイトハッカーという目標に向けて引き続き努力していこうと考えているので、どうぞよろしくお願いいたします。

9.まとめ

現在、私はセキュリティエンジニアとして日々努力しております。Webアプリエンジニアとして学んだことも活かしていきます。

やはり、人生やりたいことをやったほうがいいですよね。

「私は好きにした、君らも好きにしろ」

この言葉に尽きます。

以上です。